Masalah

keamanan merupakan salah satu aspek penting dari sebuah sistem informasi.

Sementara itu, masalah keamanan ini masih seringkali kurang mendapat perhatian,

seringkali masalah keamanan ini berada diurutan kedua, atau bahkan diurutan

terakhir dalam daftar hal-hal yang dianggap kurang penting. Apabila menggangu

informasi dari sistem,seringkali keamanan dikurangi atau ditiadakan (Rahardjo,

2002). Salah satu cara untuk meningkatkan keamanan server dalam jaringan adalah

dengan firewall. Implementasi dari sistem firewall ini dapat

berupa software ataupun hardware yang bersifat aktif dengan melakukan

penyaringan paket data yang lewat berdasarkan pengaturan yang diinginkan. Portsentry

merupakan salah satu program aplikasi firewall yang digunakan untuk

menghalau berbagai macam aktifitas serangan seperti sasaran scanning keamanan

maupun virus jaringan.

Ada dua elemen utama pembentuk keamanan jaringan :

a)

Tembok pengamanan (baik secara fisik maupun maya), yaitu

suatu cara untuk memberikan proteksi atau perlindugan pada jarigan, baik secara

fisik (kenyataan) maupun maya (menggunakan software)

b) Rencana pengamanan,

yaitu suatu rancagan yang nantinya akan di implementasiakan uantuk melindugi

jaringan agar terhindar dari berbagai ancaman dalam jaringan

Alasan keamanan jaringan sangat penting karena:

1.

Privacy / Confidentiality

a) Defenisi :

menjaga informasi dari orang yang tidak berhak mengakses.

b) Privacy : lebih

kearah data-data yang sifatnya privat , Contoh : e-mail seorang pemakai (user)

tidak boleh dibaca oleh administrator.

c) Confidentiality

: berhubungan dengan data yang diberikan ke pihak lain untuk keperluan tertentu

dan hanya diperbolehkan untuk keperluan tertentu tersebut.

d) Contoh :

data-data yang sifatnya pribadi (seperti nama, tempat tanggal lahir, social

security number, agama, status perkawinan, penyakit yang pernah diderita, nomor

kartu kredit, dan sebagainya) harus dapat diproteksi dalam penggunaan dan

penyebarannya.

e) Bentuk Serangan

: usaha penyadapan (dengan program sniffer).

f) Usaha-usaha

yang dapat dilakukan untuk meningkatkan privacy dan confidentiality adalah

dengan menggunakan teknologi kriptografi.

2. Integrity

a) Defenisi :

informasi tidak boleh diubah tanpa seijin pemilik informasi. Contoh : e-mail di intercept di tengah

jalan, diubah isinya, kemudian diteruskan ke alamat yang dituju.

b) Bentuk serangan

: Adanya virus, trojan horse, atau pemakai lain yang mengubah informasi tanpa

ijin, “man in the middle attack” dimana seseorang menempatkan diri di tengah

pembicaraan dan menyamar sebagai orang lain

3.

Authentication

a) Defenisi :

metoda untuk menyatakan bahwa informasi betul-betul asli, atau orang yang mengakses

atau memberikan informasi adalah betul-betul orang yang dimaksud.

b) Dukungan : adanya Tools membuktikan keaslian

dokumen, dapat dilakukan dengan teknologi watermarking(untuk menjaga

“intellectual property”, yaitu dengan menandai dokumen atau hasil karya dengan

“tanda tangan” pembuat ) dan digital signature. Access control, yaitu berkaitan dengan pembatasan orang

yang dapat mengakses informasi. User harus menggunakan password, biometric

(ciri-ciri khas orang), dan sejenisnya.

4.

Availability

a) Defenisi : berhubungan

dengan ketersediaan informasi ketika dibutuhkan.

Contoh hambatan : “denial of service attack” (DoS attack), dimana server dikirimi permintaan (biasanya palsu) yang bertubi-tubi atau permintaan yang diluar perkiraan sehingga tidak dapat melayani permintaan lain atau bahkan sampai down, hang, crash, mailbomb, dimana seorang pemakai dikirimi e-mail bertubi-tubi (katakan ribuan e-mail) dengan ukuran yang besar sehingga sang pemakai tidak dapat membuka e-mailnya atau kesulitan mengakses e-mailnya.

Contoh hambatan : “denial of service attack” (DoS attack), dimana server dikirimi permintaan (biasanya palsu) yang bertubi-tubi atau permintaan yang diluar perkiraan sehingga tidak dapat melayani permintaan lain atau bahkan sampai down, hang, crash, mailbomb, dimana seorang pemakai dikirimi e-mail bertubi-tubi (katakan ribuan e-mail) dengan ukuran yang besar sehingga sang pemakai tidak dapat membuka e-mailnya atau kesulitan mengakses e-mailnya.

5.

Access Control

a) Defenisi : cara

pengaturan akses kepada informasi. berhubungan dengan masalah authentication dan juga privacy

b) Metode :

menggunakan kombinasi userid/password atau dengan menggunakan mekanisme lain.

6.

Non-repudiation

Defenisi : Aspek ini menjaga agar seseorang tidak dapat menyangkal telah melakukan sebuah transaksi. Dukungan bagi electronic commerce.

Defenisi : Aspek ini menjaga agar seseorang tidak dapat menyangkal telah melakukan sebuah transaksi. Dukungan bagi electronic commerce.

Pengertian

Portsentry

Portsentry merupakan tools yang

digunakan untuk menghindari berbagai aktifitas scanning (terutama stealth

scanning) yang dilakukan oleh hacker. Portsentry dapat mengingat ip address

dari si hacker. Portsentry juga dapat membuat server kita seolah-olah

menghilang dari hadapan hacker bilamana terjadi aktifitas scanning dan juga

dapat memblok IP hacker tersebut juga secara otomatis. Tujuannya adalah untuk

melindungi dari scanning yang dilakukan oleh pihak lain.

Dari sekian banyak hal yang paling

banyak di takuti orang pada saat mengkaitkan diri ke Internet adalah serangan

virus & hacker. Penggunaan Software Firewall akan membantu menahan serangan

dari luar. Pada kenyataan di lapangan, menahan serangan saja tidak cukup, kita

harus dapat mendeteksi adanya serangan bahkan jika mungkin secara otomatis

menangkal serangan tersebut sedini mungkin. Proses ini istilah keren-nya

Intrusion Detection.

PortSentry adalah sebuah perangkat

lunak yang di rancang untuk mendeteksi adanya port scanning & meresponds

secara aktif jika ada port scanning. Port scan adalah proses scanning berbagai

aplikasi servis yang dijalankan di server Internet. Port scan adalah langkah

paling awal sebelum sebuah serangan di lakukan. Terus terang, cara meresponds

PortSentry cukup sadiz, jika ada mesin yang tertangkap basah melakukan port

scan terhadap Server yang kita miliki maka secara aktif akan memblokir mesin

penyerang agar tidak dapat masuk & melakukan transaksi dengan Server kita.

Bagi mesin yang sial tersebut, maka jangan berharap untuk melakukan hubungan ke

Server yang kita miliki.

PortSentry dapat di download secara

gratis & tidak melanggar HAKI dari Psionic Software http://www.psionic.com. Selain PortSentry juga tersedia

beberapa freeware di http://www.psionic.com seperti Logcheck untuk audit

software & HostSentry yang merupakan host based intrusion detection dan

melihat jika ada login yang tidak normal. Bagi anda yang menggunakan Linux

Mandrake 8.0, PortSentry biasanya sudah di bawa bersama CD Mandrake 8.0 jadi

tidak perlu terlalu pusing lagi dengan mendownload dari Internet.

Beberapa fitur utama dari PortSentry:

1. Berjalan di atas soket TCP & UDP

untuk mendeteksi scan port ke sistem kita.

2. Mendeteksi stealth scan, seperti

SYN/half-open, FIN, NULL, X-MAS.

3. PortSentry akan bereaksi secara

real-time (langsung) dengan cara memblokir IP address si penyerang. Hal ini

dilakukan dengan menggunakan ipchains/ipfwadm dan memasukan ke file /etc/host.deny secara otomatis oleh TCP Wrapper.

4. PortSentry mempunyai mekanisme untuk

mengingat mesin / host mana yang pernah connect ke dia. Dengan cara itu, hanya

mesin / host yang terlalu sering melakukan sambungan (karena melakukan

scanning) yang akan di blokir.

5. PortSentry akan melaporkan semua

pelanggaran melalui syslog dan mengindikasikan nama system, waktu serangan, IP

mesin penyerang, TCP / UDP port tempat serangan dilakukan. Jika hal ini di

integrasikan dengan Logcheck maka administrator system akan memperoleh laporan

melalui e-mail.

6. Dengan adanya berbagai fitur di atas

maka system yang kita gunakan tampaknya seperti hilang dari pandangan

penyerang. Hal ini biasanya cukup membuat kecut nyali penyerang.

7. Penggunaan PortSentry sendiri sangat

mudah sekali, bahkan untuk penggunaan biasa saja praktis semua instalasi

default tidak perlu di ubah apa-apa dapat langsung digunakan. Instalasi

PortSentry di Linux Mandrake 8.0 dapat dilakukan pada saat instalasi awal

dengan memilih paket portsentry, atau setelah Linux di install dengan cara

menggunakan Software Manager di desktop untuk menambahkan portsentry.

8. Yang mungkin perlu di tune-up

sedikit adalah file konfigurasi portsentry yang semuanya berlokasi di

/etc/portsentry. Untuk mengedit file konfigurasi tersebut anda membutuhkan

privilige sebagai root. Pengalaman saya selama ini, tidak banyak yang perlu di

tune-up. Beberapa hal yang mungkin perlu di set adalah

9. file /etc/portsentry/portsentry.conf merupakan konfigurasi utama

portsentry. Disini secara bertahap diset port mana saja yang perlu di monitor,

responds apa yang harus di lakukan ke mesin yang melakukan portscan, mekanisme

menghilangkan mesin dari routing table, masukan ke host.deny.

Proses setting sangat mudah hanya dengan membuka / menutup tanda pagar (#)

saja. Pada kenyataannya, jika kita ambil dari distribusi Linux Mandrake, semua

option di portsentry.conf yang ada kita diamkan saja portsentry

sudah berjalan dengan baik.

10. pada file

/etc/portsentry/always_ignore masukan semua IP address di LAN yang harus selalu

di abaikan oleh portsentry. Saya biasanya memasukan IP address desktop / laptop

administrator LAN ke sini, agar tidak terblokir secara tidak sengaja.

11. Pada file

/etc/portsentry/portsentry.ignore isikan IP address yang perlu di abaikan sama

dengan isi file /etc/portsentry/always_ignore.

12. Pada file /etc/portsentry.modes kita dapat menset mode deteksi yang

dilakukan portsentry. Semakin baik mode deteksi yang dipilih (advanced stealth

TCP/UP scanning), biasanya PortSentry akan semakin sensitif & semakin rewel

karena sedikit-sedikit akan memblokir mesin.

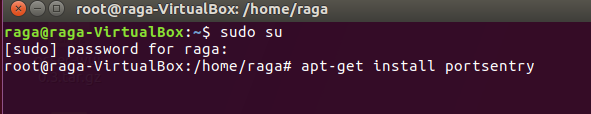

Gambar 1.1 Masuk super user

Di bagian ini kita akan masuk ke grub

linux dengan memasukan usernameroot dan password

Gambar 1.2. update

Semua sistem operasi pada prinsipnya menggunakan kernel, tapi

jelas kernel yang mereka gunakan berbeda dengan kernel Linux yang ditulis oleh

Linuz. Kernel yang digunakan oleh Linux sangat modular dan oleh karena itu

banyak orang bisa ikut berkontribusi dalam pengembangan kernel ini, kendati

pemantauan tetap dilakukan oleh Linuz.

Hampir

setiap kali kernel baru dirilis untuk umum, biasanya kernel ini memperbaiki

sisi keamanan atau kerentanan yang dimiliki oleh versi sebelumnya. Lubang

keamanan yang ditutup dalam kernel versi baru biasanya di dapat dari laporan

bug baik dari komunitas maupun dari personal pengguna Linux. Hal Ini mungkin

adalah salah satu alasan paling penting untuk meng-update kernel Anda, karena

Linux Anda akan menjanjikan keamanan lebih dari versi terdahulu. Terlebih

jika Anda mengunakannya sebagai server, melayani banyak client sehingga tingkat

kerentanan untuk diretas begitu tinggi, maka dengan update kernel Anda sudah

melakukan satu langkah yang baik untuk menghindari kerusakan pada sistem Anda.

Perbaikan Stabilitas

Mengupdate kernel

tidak hanya memberikan keamanan yang lebih bagi sistem Anda, tetapi dapat

memperbaiki masalah lain yang mungkin bisa membuat sistem crash melalui

penggunaan normal. Dalam kernel versi lawas mungkin beberapa aplikasi yang Anda

pakai tidak berjalan dengan normal atau sering crash, maka update kernel

mungkin salah satu solusi. Namun perlu di ingat bahwa tidak semua aplikasi yang

crash ditimbulkan oleh kernel, tapi biasanya kernel baru menjanjikan sesuatu

yang lebih stabil untuk aplikasi Anda.

Driver

yang telah diperbarui

Isu

tentang kompatibel nya sebuah pergankat keras dengan Linux telah menjadi isu

yang paling santer terdengar sejak kemunculan Linux ke permukaan. Namu dewasa

ini masalah tersebut telah sedikit meredup dengan perbaikan kernel secara terus

menerus dan berkat kemudahan yang ditawarkan oleh distribusi Linux sehingga

pengguna tidak perlu lagi menkompail secara manual driver mereka. Untuk

perangkat keras keluaran lama biasanya sudah didukung oleh Linux. Namun

bagaimana dengan perangkat keras keluaran baru, dimana saat peluncuran nya

kernel versi baru belum keluar ? Ya hal ini membutuhkan usaha lebih. Namun jika

Anda bisa bersabar maka tunggulah Kernel versi baru dan segera lakukan update,

jika masih belum juga didukung maka langkah yang Anda lakukan adalah memberikan

laporan tentang perangkat yang anda gunakan.

Fitur Baru Kernel

Kadang-kadang, pembaruan kernel Linux juga

membawa beberapa fungsi baru.Fungsi-fungsi ini pada dasarnya adalah program

dari kernel yang dapat digunakan untuk melakukan semacam tugas atau

sebuah operasi.

Peningkatan

kecepatan

Last but not least, update ke kernel dapat meningkatkan

kecepatan keseluruhan sistem. Kadang-kadang, orang tidak dapat mengetahui

perbedaan mendasar dalam kernel yang mereka pakai. Namun tidak sedikit yang

mengalami penurunan kinerja sistem operasi Linux mereka setelah melakukan

update kernel, mungkin hal ini terjadi karena beberapa aplikasi, hardware tidak

cocok dengan kernel baru, dan jika mengalami masalah ini, maka kembalilah

menggunakan kernel versi lama Anda.

Gambar 3 installasi portsentry

Pada tahap ini kita

menginstal porsentry ,porsentry adalah sebuah aplikasi scan dan untuk

memonitoring sebuah jaringan

Gambar

4 printah masuk configurate portsentry

Pada tahap ini perintah

nano/etc/porsentry/portsentri.cof itu perintah untuk masukke konfig porsentry

Gambar

5 konfigurasi advance_ports

TCP dan UDP

Pada server

IDS terdapat file konfigurasi yang ada di direktori /etc/portsentry/portsentry.conf untuk mereject koneksipenyerang

dengan iptables dan memfilter IP host penyerangmelalui TCP wrapper. Untuk mengedit file /etc/portsentry/portsentry.conf dengan

cara mengetikkan perintah # nano

/etc/portsentry/portsentry.conf.

Gambar

6 konfigurasi Blocking

TCP dan UDP scans

Pada gambar 5 memperlihatkan konfigurasi blocking UDP/TCP scans pada

ignore options , memilih angka 1

untuk memblock jika terjadi scanning port

TCP dan UDP

Pada server IDS

coba lakukan scanning port sendiri

dengan menggunakan perintah # nmap

localhost untuk mengetahui port

yang dibuka dan dicek oleh portsentry tetapi

harus menginstall program nmap di linux dengan mengetikkan perintah apt-get install nmap yang sudah

terkoneksi dengan internet.

Gambar 7 port yang dibuka dan dicek oleh Portsentry

Pada server IDS menjalankan perintah # tail –f /var/log/syslog untuk

mengetahui aktifitas portsentry melalui

data syslog seperti pada gambar 8.

Gambar 8 Aktifitas Portsentry melalui Data Syslog

Kesimpulan

1. Portsentry dapat mendeteksi aktifitas dari scanner

super scan 4 dan NMap pada jaringan komputer pada semua mode portsentry

dengan sebagaimana mestinya.

2. Syslog dapat mendeteksi aktifitas dari scanner

angry IP scanner hanya pada mode atcp/audp dan stcp/sudp dengan

pendeteksian yang terbatas. Portsentry hanya dapat menunjukkan

kejanggalan pada sistem komputer melalui syslog akan tetapi tidak dapat

mengenali dan mengidentifikasi aktifitas scanner.

3. Portsentry tidak dapat mendeteksi aktifitas

dari sniffer wireshark pada jaringan komputer.

4. Penggunaan portsentry berpengaruh terhadap kecepatan

transfer data rate pada jaringan.

5. Prosentase selisih kecepatan transfer data rate antara client

ubuntu dengan client Windwos 8 dengan koneksi peer-to-peer antara

server dan client adalah sebagai berikut: pada server

portsentry tidak aktif 7.5%, pada server portsentry mode tcp/udp

7.8%, pada server portsentry mode atcp/audp 8.3%, dan pada server

portsentry mode stcp/sudp 8.3% lebih cepat Ubuntu.

Nama : Doddy Octarino

Nim : 141420127

Kelas : IF6IB

Dosen : Surya Yusra

Universitas Binadarma Palembang